Privileged Access Management (PAM) e IAM: sicurezza e controllo degli accessi

Cos’è il PAM (Privileged Access Management) e come funziona

Il Privileged Access Management (PAM) rappresenta una strategia avanzata di sicurezza informatica progettata per tutelare gli account con privilegi elevati, ossia quelli che consentono l’accesso alle risorse più critiche di un’organizzazione. Questi account, se compromessi, possono esporre l’intera infrastruttura aziendale a gravi rischi.

Per questo motivo, il PAM controlla e governa non solo gli accessi degli amministratori umani, ma anche quelli utilizzati da applicazioni, servizi automatizzati e dispositivi IoT, le quali spesso comunicano tra loro tramite credenziali privilegiate.

Le soluzioni PAM di nuova generazione offrono funzionalità avanzate come la registrazione delle sessioni, il monitoraggio dettagliato dei comandi eseguiti e il blocco preventivo di operazioni potenzialmente pericolose, ad esempio il trasferimento non autorizzato di file. In questo modo, il PAM riduce drasticamente il rischio di incidenti di cybersicurezza e contribuisce a proteggere l’intero ecosistema IT aziendale.

Differenza tra IAM e PAM: confronto diretto

Mentre l’IAM (Identity and Access Management) è pensato per la gestione delle identità e degli accessi su larga scala, il PAM opera su un livello più profondo, concentrandosi sul controllo puntuale e sul monitoraggio dettagliato delle attività svolte all’interno dei sistemi critici.

Le principali differenze tra le due soluzioni emergono chiaramente in alcuni ambiti chiave:

- Ambito di applicazione: Lo IAM governa l’accesso quotidiano di dipendenti, partner e clienti alle applicazioni di uso comune, come email aziendali, portali HR e servizi digitali standard. Il PAM, invece, è dedicato esclusivamente alla protezione degli accessi ad alto rischio, come quelli verso server, database e infrastrutture cloud.

- Livello di controllo: Lo IAM si concentra sulla verifica dell’identità al momento dell’autenticazione, assicurando che l’utente sia legittimato ad accedere. Il PAM va oltre il login: supervisiona l’intera sessione operativa, monitora le azioni in tempo reale, registra le attività e consente di intervenire immediatamente per bloccare comportamenti anomali o potenzialmente dannosi.

Ready-Made Templates

Sei in cerca di un Sistema IAM?Visita il sito di Yookey per scoprire le soluzioni disponibili

Quando utilizzare IAM e quando PAM

La scelta tra IAM e PAM dipende principalmente dal tipo di utenti coinvolti e dal livello di criticità delle risorse da proteggere.

- Quando adottare lo IAM: Lo IAM è la soluzione ideale per la gestione strutturata delle identità digitali. Viene comunemente utilizzato per automatizzare il ciclo di vita degli utenti, come assunzioni, cambi di ruolo o cessazioni, per implementare il Single Sign-On (SSO) e per regolare l’accesso alle applicazioni aziendali di uso quotidiano e ai servizi business standard.

- Quando adottare il PAM: Il PAM entra in gioco quando è necessario innalzare il livello di sicurezza sugli asset più sensibili. È particolarmente indicato per proteggere l’accesso all’infrastruttura IT critica, gestire credenziali amministrative condivise e controllare gli accessi di fornitori o terze parti, che spesso necessitano di permessi temporanei per attività di supporto tecnico

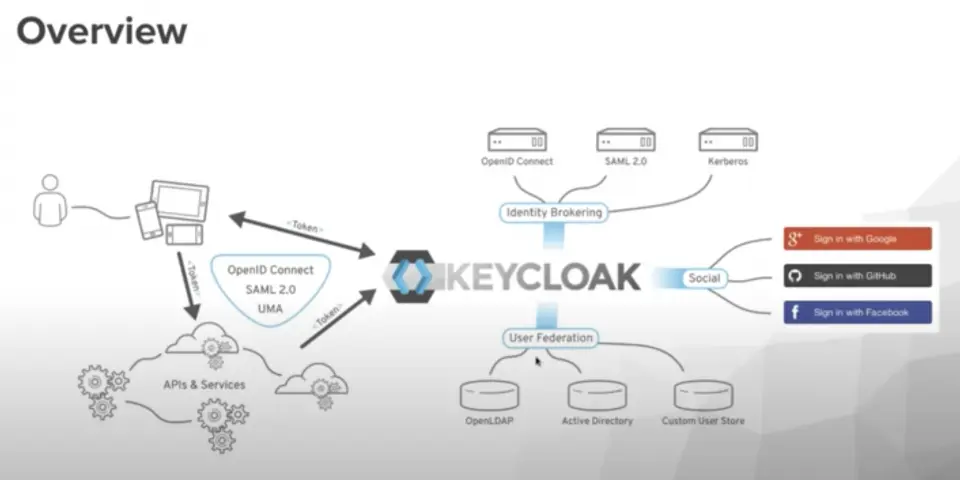

Integrazione tra IAM e PAM: Approccio Zero Trust

La combinazione di IAM e PAM rappresenta un elemento chiave per costruire una sicurezza multilivello e adottare efficacemente un’architettura Zero Trust. In questo modello, lo IAM svolge il ruolo di primo livello di verifica, assicurando che l’identità dell’utente venga validata, spesso attraverso meccanismi di autenticazione a più fattori (MFA), prima di consentire l’accesso.

Il PAM, invece, interviene successivamente applicando il principio del minimo privilegio (Least Privilege), limitando i permessi esclusivamente a ciò che è strettamente necessario. Grazie a questa sinergia, l’accesso ai sistemi più critici avviene in modo controllato, monitorato e a tempo determinato. I privilegi elevati, concessi solo per periodi limitati, sono sotto costante supervisione, riducendo in modo significativo la superficie di attacco e impedendo movimenti non autorizzati all’interno dell’infrastruttura IT.

PAM e IAM come strumenti per la conformità

L’implementazione di IAM e PAM è spesso un requisito fondamentale per superare audit di conformità e garantire la sicurezza dei sistemi critici.

In particolare, il PAM semplifica notevolmente questo compito, offrendo:

- Audit trail inalterabili per tracciare ogni attività privilegiata;

- Registrazioni video delle sessioni per verificare le operazioni degli amministratori;

- Report dettagliati sull’uso delle credenziali ad alto privilegio. Senza un sistema PAM, ricostruire le operazioni svolte in caso di incidente o ispezione diventa quasi impossibile, aumentando il rischio di sanzioni o di non conformità alle normative vigenti.

Piattaforma IAM Yookey

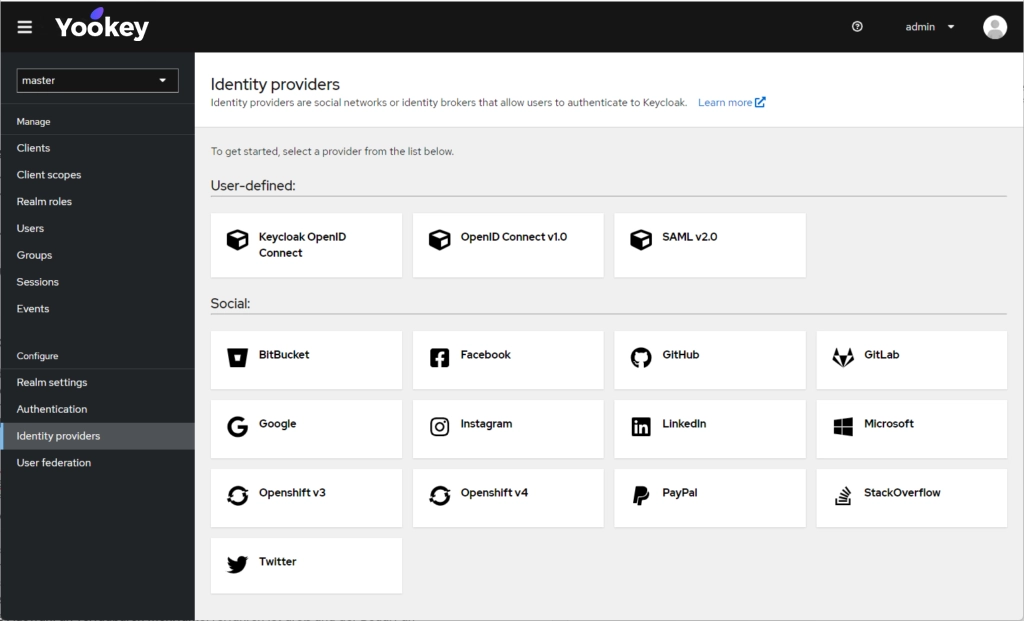

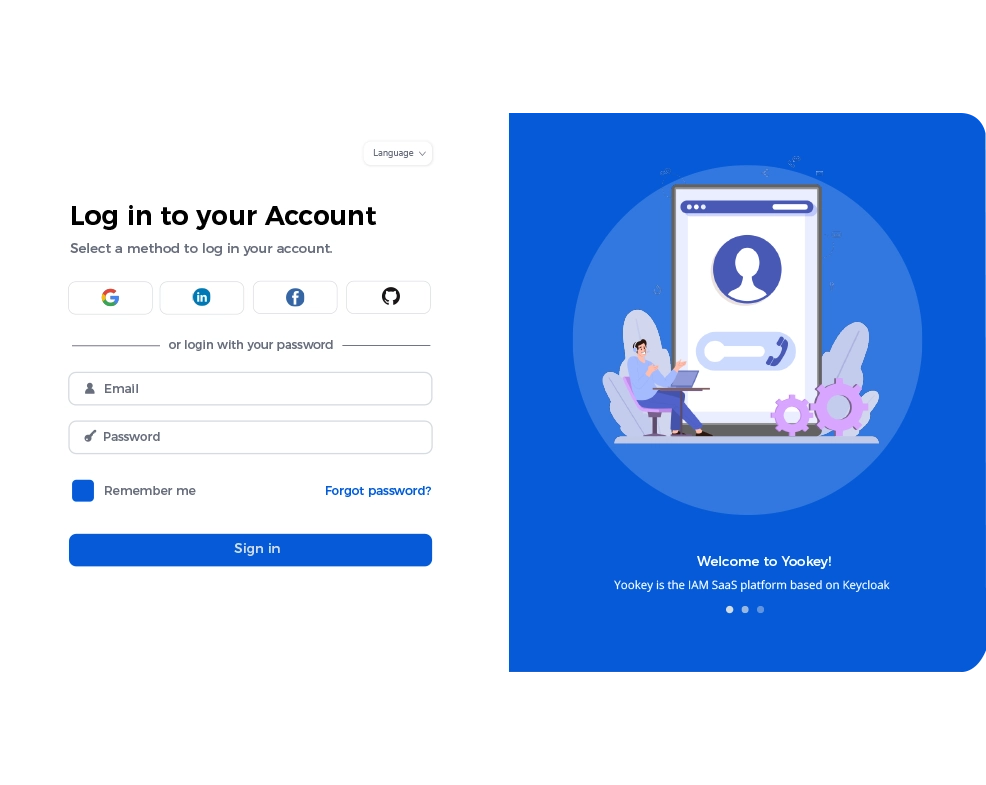

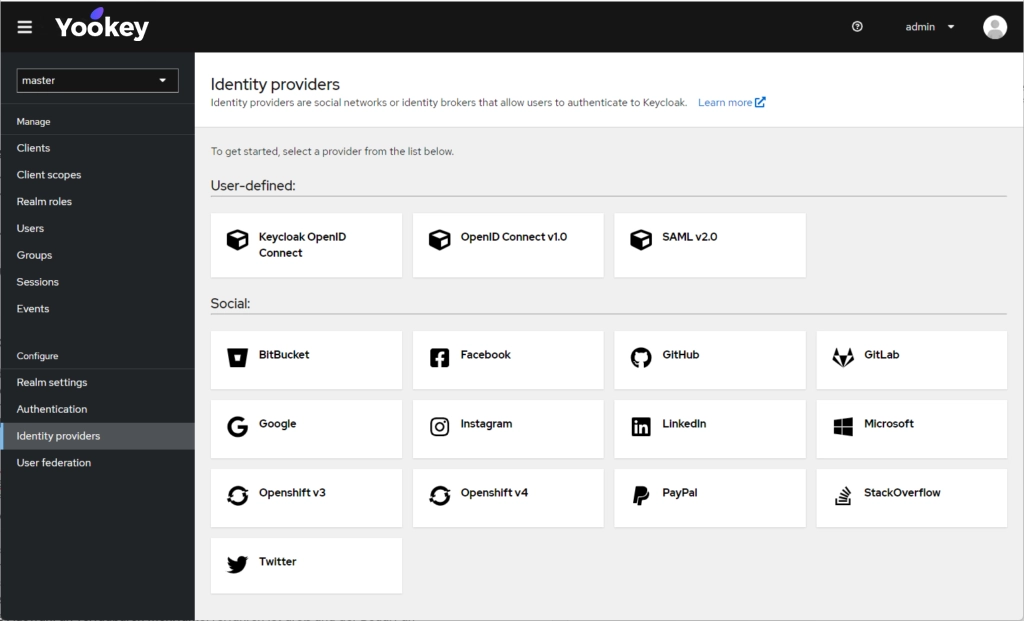

La soluzione IAM (Identity & Access Management) di Yookey aiuta le aziende e le organizzazioni a rispettare le principali normative del settore, come NIS2 e ISO 27001, offrendo un accesso sicuro, efficiente e personalizzato alle risorse digitali.

Grazie a strumenti come il Single Sign-On (SSO) e l’autenticazione multifattoriale (MFA), Yookey consente un accesso rapido e protetto a tutte le piattaforme e ai servizi digitali tramite un unico login. La gestione automatizzata di account e permessi assicura un controllo rigoroso sugli accessi a dati e risorse sensibili, garantendo il pieno rispetto delle normative sulla privacy e della sicurezza informatica.

Parla direttamente con il nostro team per saperne di più