Sistemi IAM e compliance: garantire la conformità a NIS2 e ISO 27001

Perché NIS2 e ISO 27001 richiedono un sistema IAM avanzato

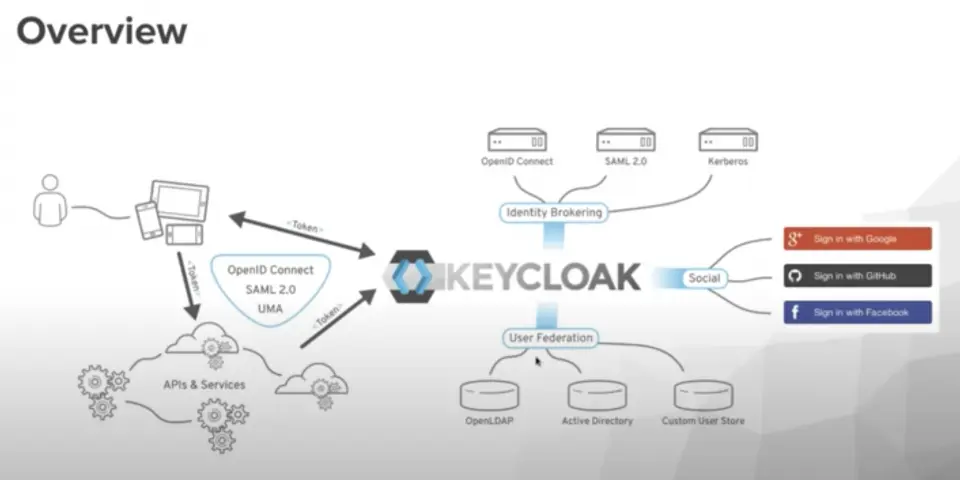

Per rispondere ai requisiti della Direttiva NIS2, i sistemi di Identity and Access Management (IAM) offrono soluzioni avanzate per la protezione degli accessi, la gestione sicura delle credenziali e il monitoraggio continuo delle attività degli utenti. Una gestione efficace delle identità aiuta a prevenire violazioni e garantisce che solo utenti autorizzati possano accedere a dati e sistemi sensibili.

La norma ISO/IEC 27001, standard internazionale per la sicurezza delle informazioni, fornisce un quadro strutturato per l’implementazione di un Sistema di Gestione della Sicurezza delle Informazioni (SGSI). I sistemi IAM moderni devono agevolare l’adozione e il mantenimento di questo standard, integrando controlli, processi e tecnologie in linea con i requisiti previsti.

Adottare un IAM solido consente di proteggere i dati aziendali e garantire la conformità a NIS2 e ISO/IEC 27001. Investire in queste tecnologie rappresenta una scelta strategica per rafforzare la sicurezza delle risorse digitali e affrontare le sfide della cybersecurity.

Principali Best Practice IAM per la conformità a NIS2 e ISO 27001

- Autenticazione forte e protezione delle credenziali

La Direttiva NIS2 richiede l’adozione di meccanismi di autenticazione robusti, con particolare attenzione all’uso dell’autenticazione multifattoriale (MFA), in particolare per account privilegiati e risorse critiche. Strumenti come l’infrastruttura a chiave pubblica (PKI), le credenziali biometriche e l’uso di token fisici o virtuali rafforzano ulteriormente la sicurezza. Analogamente, la ISO/IEC 27001 prevede l’uso della crittografia e della MFA per salvaguardare l’accesso alle informazioni sensibili. - Controllo degli accessi e gestione dei privilegi

È fondamentale adottare il principio del privilegio minimo (Least Privilege), assicurando che ciascun utente possa accedere esclusivamente alle risorse necessarie per svolgere le proprie mansioni. L’impiego del controllo degli accessi basato sui ruoli permette una gestione ordinata e sicura dei permessi, riducendo la superficie di attacco in caso di compromissione di un account. - Controlli di sicurezza aggiornati

La revisione della ISO 27001 ha introdotto nuovi controlli specifici per la gestione degli accessi, la sicurezza nelle fasi di onboarding e offboarding del personale, e l’amministrazione delle identità digitali. L’implementazione efficace di questi controlli è resa possibile dall’adozione di sistemi IAM robusti e integrati nei processi aziendali. - Tracciabilità e audit delle attività

Un sistema IAM avanzato garantisce la registrazione dettagliata delle attività degli utenti, abilitando audit trail completi. Ciò consente non solo di individuare comportamenti anomali, ma anche di fornire evidenza documentata di conformità in caso di verifiche da parte delle autorità competenti.

Ready-Made Templates

Vuoi saperne di più?Scopri su Yookey le soluzioni di autenticazione avanzata

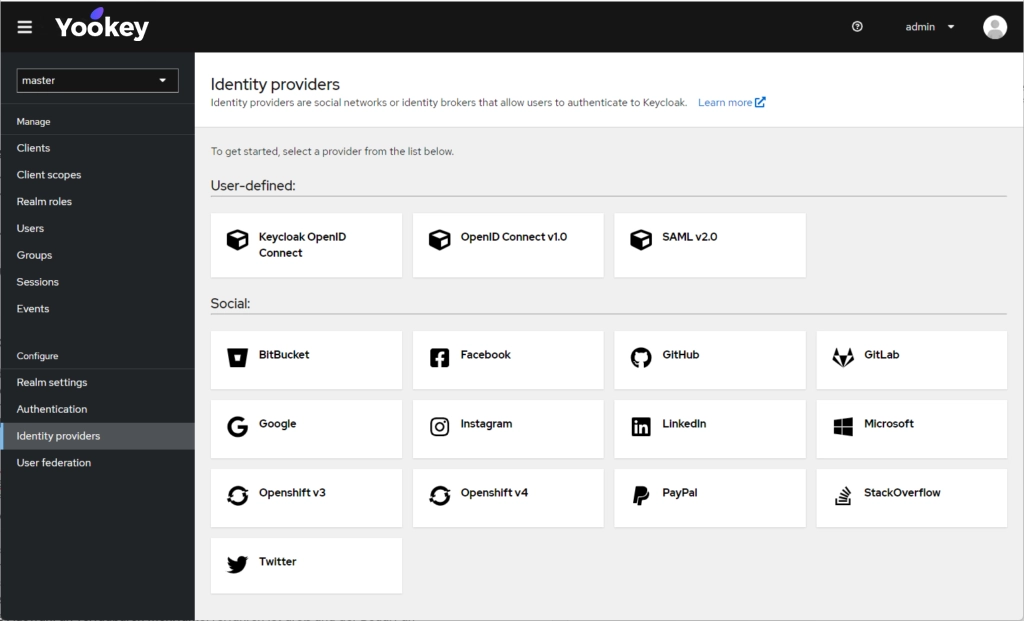

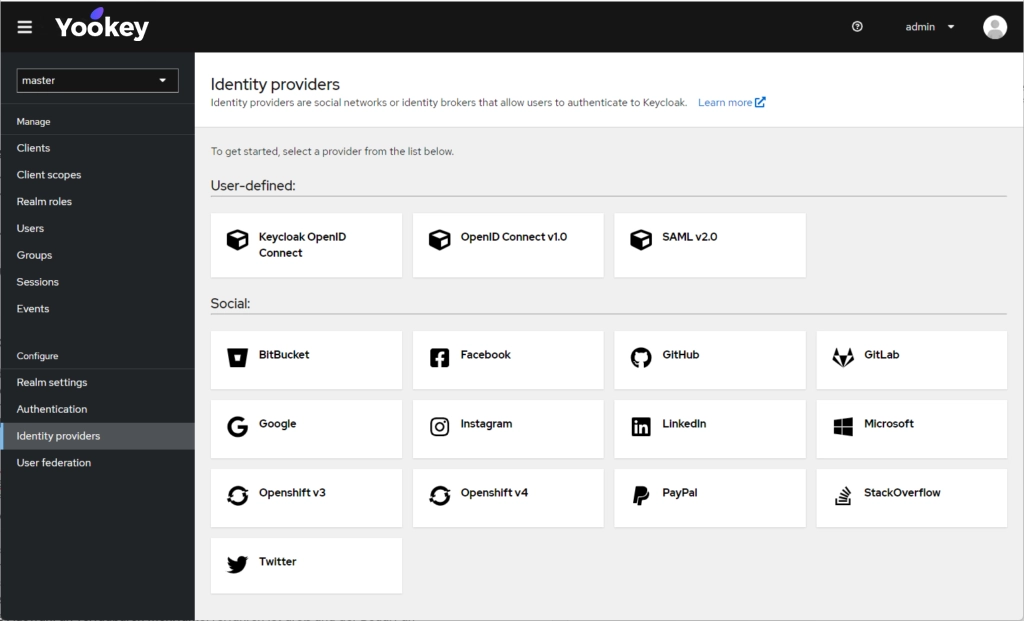

SSO integrato e compliance

Il Single Sign-On (SSO) aiuta a garantire la conformità alle normative, integrandosi nella gestione delle identità e degli accessi (IAM). Grazie a protocolli come SAML(Security Assertion Markup Language), l’SSO permette agli utenti di accedere a più applicazioni con un’unica credenziale, semplificando i controlli e assicurando l’applicazione delle policy di accesso. Così, l’SSO facilita la conformità centralizzando la gestione degli accessi e supportando audit e reportistica in ambienti IT complessi e distribuiti.

Sistema IAM Yookey

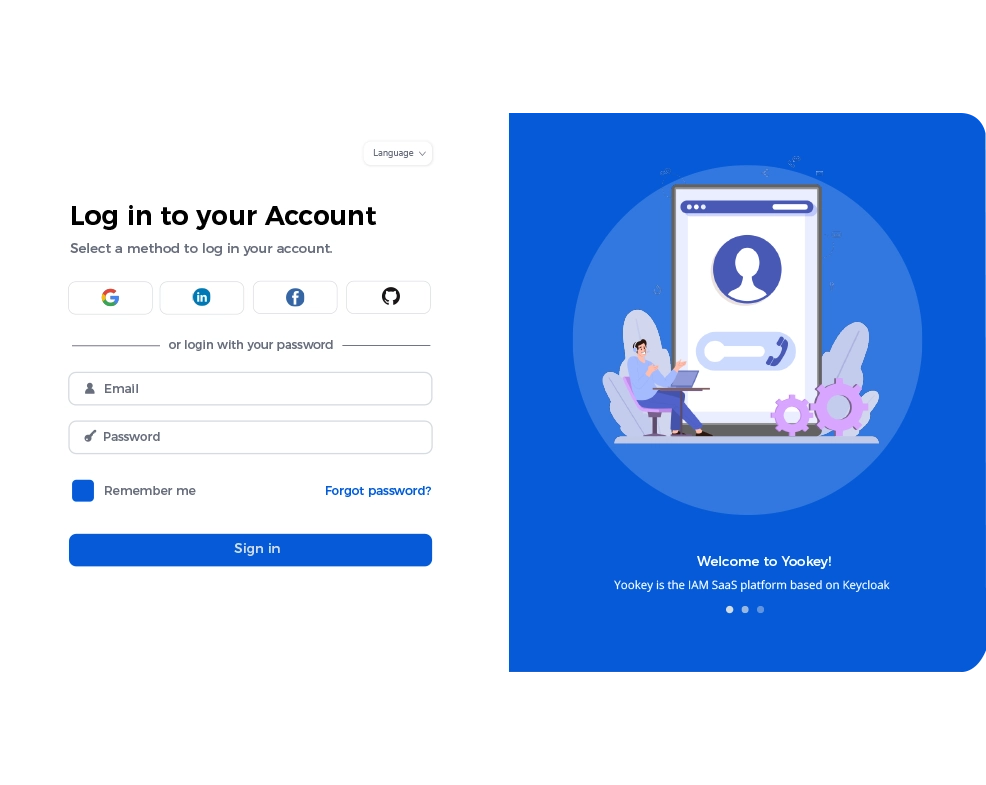

Il sistema IAM (Identity & Access Management) di Yookey supporta il raggiungimento della conformità alle principali normative del settore, come NIS2 e ISO 27001, offrendo un accesso sicuro, efficiente e personalizzato alle risorse digitali aziende e organizzazioni.

Grazie a funzionalità quali il Single Sign-On (SSO) e l’autenticazione multifattoriale (MFA), Yookey offre a imprese e organizzazioni soggette a normative un accesso sicuro e veloce a tutte le piattaforme e ai servizi digitali tramite un unico login. La gestione automatizzata di account e permessi garantisce un controllo rigoroso sugli accessi a dati e risorse sensibili, assicurando la piena conformità alle normative sulla privacy.

Parla direttamente con il nostro team per ulteriori informazioni.